Частные организации и государственные предприятия владеют важными и ценными сведениями, которые представляют особый интерес для конкурентов, мошенников и даже иностранных шпионов. Важно не только в какой форме хранится информация, по каким каналам связи идет передача, но и то каким образом функционирует инженерно техническая защита информации.

Методы защиты важных данных предприятия представляют собой не только меры предосторожности, но и целую отрасль современной науки, которая постоянно совершенствуется и обновляется, используя передовые технологии. Мошенники при этом тоже не сидят на месте и с каждым разом придумывают все новые методы и схемы с помощью которых они производят хищение важной информации у предприятий.

Технические средства защиты информации эффективны при детальном изучении помещения, где хранятся ценные данные, а также коллектива и обслуживающего персонала, предполагаемых зон утечки информации, новых известных методов, способов защиты и кражи данных компании.

- Типы информации

- Постановка задачи

- Основные направления защитной системы

- Каким образом происходит утечка информации?

- Методы защиты информации

- Этапы ввода в эксплуатацию средств защиты информации

- Монтажные работы инженерно технической защиты информации

- Аппаратные средства защиты информации

- Контроль системы защиты

Типы информации

Конфиденциальную информацию по степени распространения можно подразделить на две основные группы:

- Информация, которая используется только на территории организации и не покидает ее пределов.

- Информация, которая предназначена для передачи или получаемая от внешних источников.

Соответственно если секретной информацией пользуются только на территории объекта, то ущерб от ее разглашения будет большим. Поэтому круг лиц, которые имеют к ней доступ, должен быть ограниченным.

Постановка задачи

Управляющему предприятием необходимо предельно четко установить масштабность проблем и объем требуемых затрат на ее решение.

Специализированное оборудование, подготовка сотрудников и организация специального подразделения по защите информации повлекут за собой неизбежные затраты денежных средств, которые составят в среднем 15% от выручки предприятия.

Основные направления защитной системы

Создание инженерно технической системы защиты информации предприятия повлечет за собой набор мероприятий и комплекс технических мер, которые защитят секретные данные. Существует три главные задачи, над которыми работает система:

- Сделать здание организации недоступным для посторонних лиц с целью украсть, испортить или изменить имеющиеся сведения.

- Исключить порчу или уничтожение носителей информации в результате стихийных бедствий, природных факторов, пожаров, наводнений, несчастных случаев, аварий и т.д.

- Не допустить хищение конфиденциальных данных через технические каналы.

Технические средства защиты информации должны соответствовать последним современным требованиям:

- Постоянная готовность к атаке мошенников.

- Создание разноуровневых контролируемых зон безопасности.

- Технические средства защиты информации должны регулярно обновляться и таким образом быть на шаг впереди мошенников.

- Степень защиты информации должна быть соизмерима с ценностью сведений.

- На предприятии должно использоваться сразу несколько разных средств защиты важных данных одновременно.

- В первую очередь должна охраняться самая важная и конфиденциальная информация.

Вся занимаемая территория предприятием должна быть разделена на отдельные зоны, доступ к которым может быть произведен только по разрешению руководителя. Зона, которая расположена в непосредственной близости к секретным сведениям, должна находиться под особым контролем, и иметь ограниченный круг лиц имеющих к ней допуск. Реализовать это можно при помощи специальных контролирующих постов, в том числе электронных.

Делается это для создания препятствий на пути у посторонних лиц в виде рубежей, где может быть выявлен факт хищения, и преступник будет задержан.

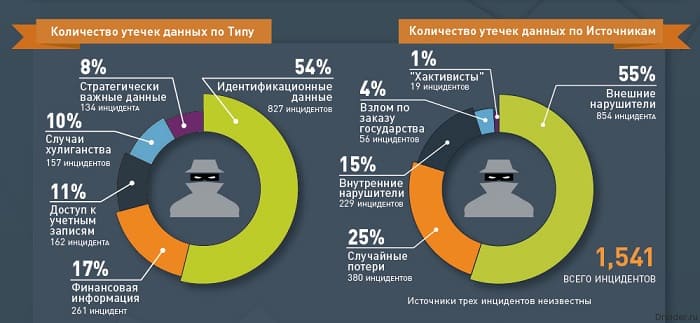

Каким образом происходит утечка информации?

Каналами утечки секретной информации могут стать такие обычные предметы как неэкранированные провода, трансформаторы, громкоговорители, разъемы или разомкнутые контуры. Информация с них снимается с помощью электромагнитных полей.

В случае если злоумышленники смогут воспользоваться одним из технических каналов передачи информации, то они получат доступ не только к секретным данным, но и получат возможность их исказить или же вовсе заблокировать. Добраться до таких информационных систем не составит труда, так как они распространяются в воздушном пространстве, по линии электропередачи информации и электропитания. Для этого мошенники используют устройства передающие импульсы, которые могут гасить сигналы записывающих приборов.

Вредители могут преследовать цель не только скопировать или уничтожить данные, но и создать помехи в работе приборов на предприятии. Что в свою очередь приведет к выходу из строя инженерно технической защиты, некоторые системы которой станут работать не в полную силу или вовсе неправильно. В некоторых случаях это повлечет за собой возникновение аварийной ситуации на защищаемых объектах.

На видео: 10 КРУПНЕЙШИХ УТЕЧЕК ДАННЫХ С НАЧАЛА XXI ВЕКА

Методы защиты информации

Все работы по монтажу средств защиты информации производятся в согласно с техническим решением, разработанным специальным подразделением по защите информации иными словами службами безопасности. Технический проект для объекта защиты на основании технического задания заказчика могут разработать и любые проектные организации имеющие лицензию ФСТЭК.

При организации непосредственно работ по защите объектов информации по техническим каналам выделяют три этапа выполнения работ:

- Подготовительный. На этом этапе производится оценка уровня угрозы для выделенных помещений, категории ценности данных, а также определяется бюджет, который будет потрачен инженерно техническую защиту.

- Проектирование технических средств и программного обеспечения защиты информации и документов.

- Запуск технической системы защиты информации.

- Поддержка правильной работы на постоянной основе.

- Обновление системы безопасности.

Этапы ввода в эксплуатацию средств защиты информации

Первым делом проводится оценка предприятия. Комиссия, которая проводила обследование территории, составит протокол, по которому будет сформирован акт и утвержден руководителем компании. На основании протокола и будут производиться следующие мероприятия инженерно технической защиты информации на предприятии:

- В первую очередь предполагает ограничение доступа для посторонних на предприятие. Руководитель фирмы должен позаботиться о создании специального подразделения службы безопасности, чтобы контролировать перемещение сотрудников по территории и исключить проникновение посторонних на территорию компании.

- Приобретение и внедрение специальных технических устройств, для работы с конфиденциальными сведениями такими как телефонные разговоры, громкая связь, диспетчерская связь, средства звукозаписи и звуковоспроизведения.

- Произвести полную оценку предприятия после принятых мер, выявить слабые места в контролируемых зонах, где мошенники могут получить доступ к информационным акустическим, электрическим или магнитным сигналам.

- Устранить слабые зоны и закрыть доступ к выявленным слабым местам. Или же если это невозможно, то постараться уменьшить количество этих зон.

Монтажные работы инженерно технической защиты информации

Устанавливая инженерно техническую защиту информации, особое внимание стоит обратить на:

- Изменение состава рабочей бригады по установке аппаратных и технических средств защиты. Особенно это важно в длительные периоды однотипных процессов работ.

- Отклонения от намеченного плана или ТЗ технической защиты информации.

- Несогласованную замену строительных материалов на аналоги.

- Замена установленных схем инженерно технической защиты на другие.

- Важно обращать внимание на психологические факторы поведения отдельных рабочих инженерных бригад в присутствии проверяющего. Любые признаки неадекватного поведения являются недопустимыми.

Обеспечение безопасности во время монтажных работ является одним из главных факторов. Важно чтобы во время монтажных работ контролирующие лица не теряли бдительность и мошенникам не удалось произвести установку закладных устройств и других технических средств в предметы интерьера или мебели.

Аппаратные средства защиты информации

К аппаратным средствам зашиты конфиденциальной информации относится техника, которая не позволяет мошенникам копировать и разглашать секретные данные. Аппаратные средства по своему применению подразделяются на несколько категорий:

- Выявление каналов утечки информации.

- Устройства обнаружения шпионских приборов и программ.

- Устройства активного сопротивления.

- Устройства пассивного сопротивления.

Программные средства инженерно технической защиты информации

Для защиты технической информации, секретных данных, средств и систем, секретных видов деятельности, технологий и защиты речевой информации на предприятии используются помимо аппаратных еще и программные средства.

К ним относятся:

- Антивирусы.

- Программы защиты каналов связи от несанкционированного доступа.

- Блокирующие программы ограничивающие доступ в интернет.

Разработка и внедрение специального программного обеспечения позволяет контролировать способы взаимодействия прочих ПО (программного обеспечения) с защищенной информацией, а также ограничивает доступ к секретным данным.

Если есть подозрения на утечку информации на предприятии, то категорически запрещается использование программных продуктов без лицензии или специального сертификата. В противном случае вместе с нелицензионной программой на компьютер может попасть вирус, который будет собирать и передавать информацию третьим лицам.

На видео: Комплексная защита информации в компании

Контроль системы защиты

Инженерно техническая защита после запуска на предприятии должна постоянно быть под контролем. Ни одно из технических или программных средств не должно отличаться от прописанных в плане технического задания средств. С течением времени необходимо производить обязательное программное обновление для качественной защиты каналов информации. А также техническое обслуживание аппаратной части информационной защиты.

Специальное подразделение службы безопасности предприятия должно отслеживать появление новых средств защиты и постоянно быть на шаг впереди мошенников предугадывая возможные ходы противника, чтобы в дальнейшем будущем не допустить хищение ценных данных.

Рекомендуем ознакомиться – dlp система (это специальное программное обеспечение, предназначенное для защиты данных).