Представьте, что вам нужно войти в запретную зону. Что бы вы сделали? Украсть удостоверение личности или ключ имело бы смысл. Эта тактика работает и в цифровом мире – она называется эскалацией привилегий.

Что такое эскалация привилегий?

Эскалация привилегий (повышение привилегий) – это когда хакеры получают дополнительные привилегии, которые обычно им не принадлежат. Они получают их, злоупотребляя ошибками, недостатками конфигурации или создавая слабые места в приложениях или операционной системе. В зависимости от полученных привилегий, хакеры используют их для доступа к защищенным данным и, в конечном счете, могут делать все что угодно в вашей системе.

Типы атак с использованием эскалации привилегий

- Горизонтальная эскалация привилегий происходит, когда хакер использует чужую учетную запись. Он получает тот же уровень привилегий и доступ к данным другого пользователя и может действовать от его имени;

- Вертикальная эскалация привилегий – это когда хакер получает более высокие (административные) привилегии. Имея доступ к устройству с правами root, хакер может получить любые данные, изменить настройки и манипулировать системой практически всеми способами. Вертикальную атаку сделать намного сложнее, чем горизонтальную, но она может нанести гораздо больший ущерб.

Как происходит эскалация привилегий?

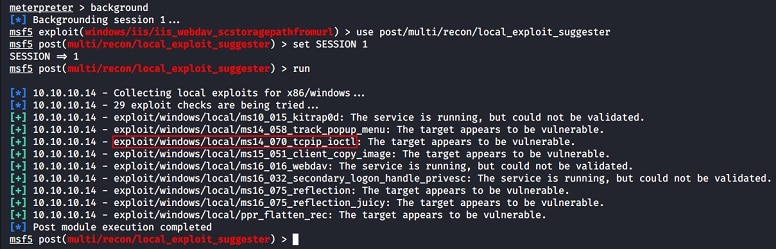

Существует множество способов для осуществления такой атаки. Большинство из них нацелены на конкретные операционные системы. Вот наиболее распространенные из них:

- Манипуляция маркерами доступа

Некоторые операционные системы используют маркеры доступа для определения владельца запущенного процесса. Маркер доступа идентифицирует пользователя, его привилегии и содержит учетные данные безопасности сеанса. Хакер может обмануть систему и сделать маркер, чтобы идентифицировать себя как законного пользователя. Получая маркер, хакер также получает все связанные с ним разрешения. Для использования этой атаки, злоумышленник должен обладать административными правами. Он обычно использует этот метод, чтобы повысить свои привилегии от администратора до системного уровня. - Обход контроля учетных записей пользователей (UAC)

Windows управляет привилегиями пользователей внутри устройства. Он защищает их от нежелательных вторжений, автоматически ограничивая привилегии пользователей, если только администратор не повышает их. Однако, если настройки UAC не установлены на самый высокий уровень, он может предоставить приложению повышенные привилегии без уведомления пользователя. Хакеры могут использовать эти приложения для получения административных прав или внедрения вредоносного ПО. - Процесс инъекции

Процесс инъекции – это метод введения кода в активный процесс. Код может предоставлять доступ к ресурсам другого процесса и, в конечном счете, к его привилегиям. Поскольку код защищен законным процессом, системы безопасности с меньшей вероятностью обнаружат его. - Социальная инженерия

Хакеры могут реализовать атаку на повышение привилегий посредством социальной инженерии. Они могут внедрить ее, отправив вредоносный файл и убедить вас запустить его или внедрить вредоносное ПО, тем самым получив привилегии учетной записи на пораженных системах. - Специальные возможности

Функции Windows могут быть запущены с помощью комбинации клавиш до входа в операционную систему. Хакер может изменить настройки доступа, не входя в систему и не создавая бэкдоров.

Какова лучшая защита от эскалации привилегий?

Чтобы свести к минимуму уязвимость при эскалации привилегий, выполните следующие действия:

- Используйте надежные пароли и никогда не используйте одни и те же в одной сети;

- Предоставьте пользователям минимально необходимые привилегии. Безопаснее предоставлять их по мере необходимости. Если хакер получит доступ к учетной записи, у него будет меньше инструментов для работы;

- Постоянно обновляйте программное обеспечение и всегда используйте самые современные меры безопасности;

- Не оставляйте настройки безопасности по умолчанию. Хотя это может показаться очевидным, это довольно распространенная ошибка, оставляющая дверь широко открытой для злоумышленников. Они могут легко взломать пароли по умолчанию в обход систем UAC. Убедитесь, что у вас всегда установлены самые высокие функции безопасности;

- Не передавайте права администратора новым пользователям или тем, кому вы не доверяете;

- Запускайте приложения с минимальными привилегиями, чтобы ограничить возможности хакера в случае его успешной атаки;

- Зашифруйте ваши данные. Это создаст дополнительный барьер для киберпреступника.

На видео: Открытый вебинар «Уязвимости Docker Побег из контейнера в хост с эскалацией привилегий»

Спасибо

Спасибо за информацию) еще есть хорошая статья о том как повысить привилегии в Windows)

codeby.net/threads/kak-povysit-privilegii-v-windows.63428/