Все современные системы контроля и управления доступом в той или иной мере являются уязвимыми для злоумышленников. На данный момент не существует СКУД, гарантирующих 100% защиту от несанкционированного взлома, однако, зная самые проблемные места систем контроля, можно принять адекватные меры и значительно повысить уровень безопасности охраняемого объекта.

Только, зная слабые места СКУД можно произвести грамотную установку и монтаж системы.

- Панель вызова домофона.

- Контроллеры со считывателями в одном корпусе.

- Простой считыватель, установленный отдельно от контроллера.

- Турникеты и другие преграждающие устройства.

- Неправильная организация электропитания СКУД

- Электромеханические/электромагнитные замки.

- Клонирование карт.

- Протокол RS 485 в качестве платформы для СКУД.

- Нерациональное использование Anti-pass-back.

- Неправильная организация СКУД на основе Ethernet.

- Как избежать взлома СКУД и сделать систему неуязвимой?

Панель вызова домофона.

Это самая распространенная и самая проблемная часть системы СКУД. Главная причина высокой уязвимости домофонов – неправильная установка. Анализируя случаи несанкционированного доступа, можно сделать вывод, что в 99% домофон являлся не средством защиты, а сигналом для злоумышленников о том, что вход на охраняемую территорию практически открыт.

Основные функции домофона – дистанционные переговоры и управление входом/выходом, но большинство современных моделей дает возможность входа без разрешения владельца или охранного персонала. Способы взлома различны:

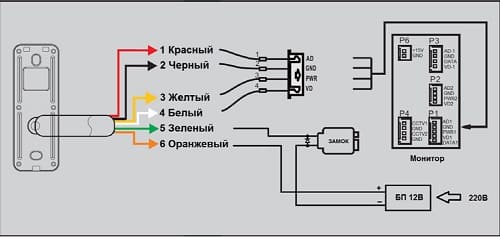

1. Съем вызывной панели и замыкание линии управления запирающим устройством.

2. Установка геркона в линию управления запирающим устройством. Герконовый контакт создает магнитное поле, открывающее замок.

Для взлома домофона, в т.ч. видеодомофона достаточно простой отвертки. Повысить уровень защиты можно, используя более современный аналог видеодомофонов – прием вызовов через корпоративную или Wi-Fi-сеть с защищенным трафиком. В качестве видеомонитора может использоваться не только стационарный монитор, но и смартфон, планшет. Такое решение не только усиливает меры безопасности, но и является экономичным – монтаж системы на базе ИТ-сети обходится на 20-40% дешевле традиционного домофона.

Контроллеры со считывателями в одном корпусе.

Совмещение считывателя и контроллера в одном корпусе – это удобно и экономично, поэтому данный вариант используется повсеместно. Контроллер со считывателем используется для управления элементами СКУД при помощи бесконтактных proximity-карт.

Открывать электромеханические или электромагнитные замки такого типа так же просто, как панели домофонов. Достаточно снять контроллер со считывателем, замкнуть линии управления замком. Панацеей может стать установка панели-контроллера таким образом, чтобы злоумышленник не мог до нее добраться. Скрытые варианты монтажа контроллеров часто предлагают различные монтажные компании.

Простой считыватель, установленный отдельно от контроллера.

Принцип работы считывающего контроллера следующий: пользователь подносит к устройству ключ, который содержит уникальный ID-номер. Если в памяти контроллера номер зафиксирован, то дверь открывается. В этом случае шансы на несанкционированный доступ у злоумышленников снижаются, но открыть дверь все равно несложно.

Способ взлома – по аналогии с предыдущим: снимается панель считывателя, замыкается линия управления (12 В), срабатывает защита блока и устройство открывается. Сложнее осуществить взлом, если замок оборудован тампером – датчиком вскрытия, отслеживающим попытки вскрытия панели считывателя. Однако практика показывает, что тамперы далеко не всегда готовы остановить взломщиков.

Турникеты и другие преграждающие устройства.

Главная причина низкой эффективности турникетов – неправильный выбор и установка. Желая максимально сэкономить и упростить затраты на СКУД, монтажные компании предлагают установку однопроходных турникетов, там где трафик посетителей достаточно высокий. Это приводит к тому, что для налаживания нормального режима прохода турникет просто отключается. Вторая распространенная ошибка – монтаж одного турникета за другим, буквально на расстоянии одного шага. Такая “шаговая доступность” не позволяет в полной мере использовать функцию Anti-pass-back – запрет повторного входа. В этом случае чтобы попасть на охраняемую территорию можно использовать карту-клон.

Для повышения эффективности системы безопасности схема установки турникетов должна быть максимально продумана и сочетаться с остальными элементами СКУД. При выборе типа турникета необходимо руководствоваться не только экономическими обоснованиями и презентабельным внешним видом, но и его функциональностью. Например, для входов с высоким трафиком подойдут турникеты-триподы, для административных зданий – оборудование с гостевыми картоприемниками.

Неправильная организация электропитания СКУД

По всем правилам СКУД должна иметь отдельную систему бесперебойного питания, в т.ч. резервную на случай аварии. Проверки системы электропитания должны проводиться строго по графику – не реже 1 раза в полгода. В 99% системы контроля и управления доступом обустраиваются по распределительной типологии по принципу: подключение к ближайшей розетке. Получить доступ к системе в этом случае не составляет труда. Злоумышленники, как правило, действуют одним из двух способов:

- Берутся несколько отрезков кабеля 10 мм2 и зачищаются с обоих концов. Самая простая и дешевая кнопка дверного звонка подойдет для подключения к розетке, которая расположена рядом с открываемой дверью. Отрезки кабеля включаются в розетку и замыкаются при помощи кнопки. С большой долей вероятности произойдет срабатывание автомата-защиты в электрощите, с меньшей – возгорание. Электропитание пропадает и замок открывается.

- Используется взломщиками для попадания на объекты, где при монтаже системы электропитания было учтено требование ФЗ-123 и установлено УЗО (устройства защитного отключения при обнаружении утечки тока). Для замыкания необходимо подать фазу на РЕ (в розетке она выглядит как пружинка-контакт для заземления). В результате замыкания получится ток с большим значением А, поэтому УЗО обязательно сработает и отключит все электропитание, в т.ч. СКУД.

Стоит обратить внимание, что такие попытки взлома наиболее часто остаются незамеченными. Причина банальна – отсутствие ответственности службы безопасности за электроснабжение. Как правило, попытки взлома в таких случаях списываются на форс-мажорные обстоятельства.

Электромеханические/электромагнитные замки.

Электромеханические замки – одно из самых проблемных мест СКУД. Минимальный упор в скважине замка делает его бесполезным. Электромагнитные замки более надежны, однако простая канцелярская скрепка или шпилька, приложенные к замку значительно снижают электромагнитную силу притяжения, которая и является механизмом закрытия. Дверь вроде закрыта, но при этом не до конца, и открывается с минимальным усилием.

Еще один способ несанкционированного прохода через дверь, оснащенную электромагнитным замком – настройка доводчика так, чтобы дверь ударяла по замку со всей силы. При ударе (если отсутствуют блокираторы) крепление замка сдвигается на несколько миллиметров и устройство не может нормально функционировать.

Остановить незаконное проникновение помогает опция “анти-взлом”, которая срабатывает каждый раз, когда дверь с электромагнитным замком открывается без сигнала с контроллера. Ввиду сложности установки и удорожания системы такими опциями оборудуются менее 5% дверей.

Клонирование карт.

Создать клон можно как для примитивных карт, контроллеры которых используют самые простые алгоритмы шифрования, так и для ТМ-ключей, магнитных карт и RFID-карт. Заготовки для клонов продаются повсеместно, а сами услуги по созданию карт-клонов и ключей легально предлагаются предпринимателями и частными мастерами. При этом для заказа клона вовсе не обязательно иметь в наличии оригинальный ТМ-ключ, достаточно использовать накладку на ридер, которая быстро и незаметно считывает код. Самые уязвимые в этом плане – RFID-карты. Их можно считывать даже на большом расстоянии.

Теоретически ключ-клон может быть задержан Anti-pass-back – функцией, не допускающей повторного входа, если выход не был осуществлен. Но на практике Anti-pass-back отличается низкой функциональностью по двум причинам:

- расположение контроллеров рядом друг с другом, когда злоумышленник успевает воспользоваться клоном-картой до срабатывания функции;

- игнорирование персонала службы безопасности на срабатывание Anti-pass-back

На видео: Дешевый прибор для клонирования из китая

Протокол RS 485 в качестве платформы для СКУД.

Именно протокол RS 485 является физическим носителем большинства СКУД в нашей стране. Линии отличаются надежностью, большой протяженностью (до 1,2 км), что выгодно отличает их от медных Ethernet и оптоволокна. Постепенно RS 485 уходят в прошлое – значительно дешевле и проще использовать уже работающую сеть Ethernet, чем осуществлять прокладку линий RS 485

Какие уязвимые места имеет СКУД на основе протокола RS 485? Таких проблемных мест достаточно, а значит, способов получить несанкционированный доступ к системе, очень много:

отсутствие элементарной защиты на периферийных контроллерах;

- -наличие заводских паролей, которые не потрудились заменить индивидуальными;

- -использование небезопасных сетевых протоколов;

- -подключение ключевых контроллеров на одной магистрали;

- -низкий уровень профессионализма персонала, обслуживающего СКУД.

Сегодня на рынке предлагается большое количество разных анализаторов для протоколов RS 485. Такие программы дают возможность не только отслеживать весь трафик, но и симулировать отдельные сигналы системы. Используя анализатор, злоумышленники могут управлять СКУД, открывая доступ так, что заметить это практически невозможно.

Нерациональное использование Anti-pass-back.

Anti-pass-back – функционал СКУД, запрещающий повторный вход пользователя на охраняемую территорию, если при этом не был совершен его предварительный выход. При правильно организованной работе данная функция становится надежной защитой от карт-клонов. Дополнительно функция Anti-pass-back позволяет иметь точную информацию о времени посещения сотрудниками различных помещений, времени их прихода на работу и пр.

Главная ошибка проектировщиков СКУД – желание оснастить функцией Anti-pass-back каждый периферийный контроллер. В результате наблюдается следующее: например система содержит 250 контроллеров со средним количеством проходов оснащенные Anti-pass-back. При этом контроллер в процессе работы будет требовать не только стандартные ресурсы (байты), но и дополнительные – в виде запроса информации о карте. Линии RS 485 при таком режиме работы будут терпеть колоссальные нагрузки! Количество проходов в итоге сведется к 1-2 в минуту применительно ко всему охраняемому объекту. Единственный выход восстановить нормальный трафик сотрудников или посетителей – отключение функционала Anti-pass-back.

Выходом из ситуации может стать использование Anti-pass-back на ключевых контроллерах, которые непосредственно связаны с центральным сервером. При отсутствии такой связи устройство автоматически переходит в режим автономной работы, т.е. работает, базируясь только на своих примитивных алгоритмах. Злоумышленники с иронией относятся к Anti-pass-back, понимая, что в 9 из 10 случаев данная функция не будет являться серьезным препятствием для незаконного проникновения.

Неправильная организация СКУД на основе Ethernet.

При рассмотрении протоколов RS 485 было упомянуто, что технология Ethernet в качестве базы для СКУД более предпочтительна по стоимости и простоте управления. Однако для того чтобы система контроля и управления работала исправно, бесперебойно выполняла возложенные на нее функции необходимо соблюдение следующих условий:

- Наладкой системы должен заниматься не штатный ИТ-специалист, а подрядчик, специализирующийся на установке и настройке СКУД.

- Конфигурация СКУД должна сочетаться с IEEE 802.1 и другими группами безопасности, не вступая с ним в конфликты. Это бывает нечасто, но при возникновении несовместимости, система будет подвержена существенному риску.

- Если элементы ИТ-структуры (VLAN или сертифицированные firewall, МАС-адреса и пр.) не являются частью СКУД-проекта, то компания-подрядчик, ответственная за установку системы, должна обязательно предложить заказчику использовать сетевые устройства для фильтрации трафика. Применение данных устройств в идеале должно прописываться в договоре.

Для получения доступа к СКУД злоумышленники используют WireShark или tcpdump – программы, анализирующие процесс передачи пакетов в Ethernet-сети. Зная структуру протоколов, используемые в сети адреса, тип оборудования очень просто осуществить взлом. Достаточно приобрести комплект такого же оборудования и “подключить” к сети для симуляции. Таким же способом можно взломать сеть путем введения СКУД в заблуждение созданием конфликта адресов. Отследить такой несанкционированный взлом очень трудно.

Как избежать взлома СКУД и сделать систему неуязвимой?

К уязвимым местам СКУД специалисты также относят элементы интеграции с другими системами, применяемыми для защиты объектов: видеонаблюдения, пожарной сигнализации. Каждый описанный выше уязвимый элемент может стать эффективным средством защиты при правильном проектировании, монтаже и эксплуатации.

Доверяя монтаж СКУД профессионалам – организациям, специализирующимся на установке охранных систем и имеющим хорошую репутацию в данной сфере, можно избежать типичных ошибок, которые наиболее часто становятся причинами низкого уровня безопасности и неработоспособности СКУД. Регулярное техническое обслуживание всех элементов – залог правильной работы системы. Как привило, обслуживание производит та же фирма, которая разрабатывала проект и устанавливала СКУД.

Стандартное ТО включает:

- Визуальный осмотр элементов.

- Технический осмотр, проверку функционирования.

- Проверку работоспособности контроллеров.

- Оценку состояния кабелей.

- Проверку ПО, его обновление.

В любом случае, прочитав данную статью не стоит думать, что надежных СКУД не существует. Постоянное совершенствование арсенала взломщиков требует совершенствования систем защиты. Не стоит надеяться, что установленная 10 лет назад СКУД, сможет также надежно защищать от несанкционированного доступа как раньше. Современные системы легко модернизируются, устаревшие элементы заменяются на новые, что зачастую является финансово необременительным даже для малого бизнеса.

Советуем ознакомиться – система контроля и управления доступом (СКУД).