Отравление кэша можно представить в качестве шутки старшеклассников, которые меняют все номера классов в своей школе, так что новые ученики, которые еще не знают расположение аудиторий, проведут день, блуждая по школе и заходя в неправильные классы. При этом, несоответствующие номера классов записываются в каталог школы, и студенты продолжают заходить в неправильные комнаты, до тех пор, пока кто-то, наконец, не заметит и не исправит каталог.

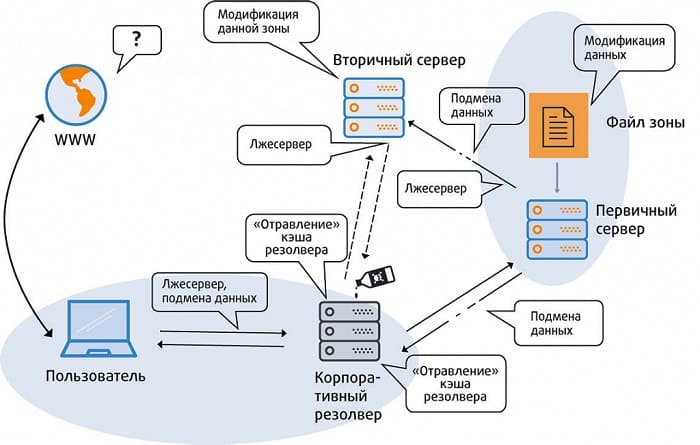

Отравление кэша DNS – это ввод ложной информации в кэш DNS, в результате чего запросы DNS возвращают неверный ответ, а пользователи перенаправляются на неправильные веб-сайты. Отравление кэша DNS также известен как «DNS спуфинг». IP-адреса – это «номера комнат» интернета, позволяющие веб-трафику поступать в нужные места. Кэши резольвера DNS являются “каталогом школы”, и когда они хранят ошибочную информацию, трафик идет в неправильные места, пока кэшированная информация не исправлена. (это на самом деле не отключает реальные веб-сайты от их реальных IP-адресов.)

Поскольку, как правило, резольверы DNS не могут проверить данные в своих кэшах, неправильные сведения DNS остаются в кэше до истечения срока жизни (TTL) или до тех пор, пока они не будут удалены вручную. Ряд уязвимостей делают возможным отравление DNS, но главная проблема заключается в том, что DNS был построен для гораздо меньшего интернета и основан на принципе доверия (так же, как BGP). Более безопасный протокол DNS под названием DNSSEC призван решить некоторые из этих проблем, но он еще не получил широкого распространения.

Что делают резольверы DNS

DNS-резольверы обеспечивают клиентов IP-адресами, связанными с именем домена. Другими словами, они принимают удобочитаемые адреса веб-сайтов и переводят их в машиночитаемые IP-адреса. Когда пользователь пытается перейти на сайт, операционная система отправляет запрос на разрешения имен DNS. Резольвер отвечает IP-адресом, и веб-браузер берет этот адрес и инициирует загрузку веб-сайта.

Как работает кэширование DNS

резольверы DNS будет сохранять ответы на запросы IP-адресов в течение определенного времени. Таким образом, резольвер может отвечать на будущие запросы намного быстрее, без необходимости связываться со многими серверами, участвующими в типичном процессе разрешения DNS. Резольверы DNS сохраняют ответы в кэше до тех пор, пока это позволяет назначенное время жизни (TTL), связанное с этим IP-адресом.

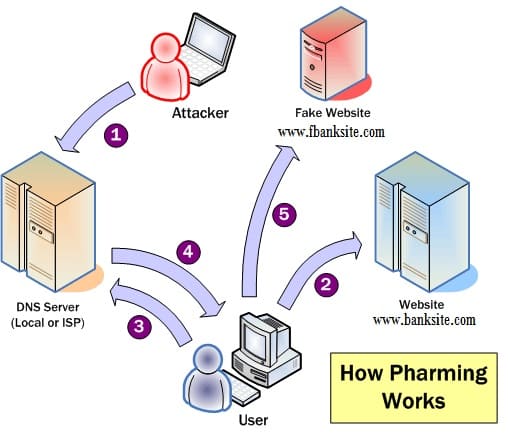

Как злоумышленники отравляют кэш DNS

Злоумышленники могут отравить кэш DNS, путем заполнения кэша данными, делая запрос к резольверу DNS, а затем подделать ответ, когда резольвер запрашивает сервер имен. Это возможно, потому что DNS-серверы используют UDP вместо TCP, и потому что в настоящее время нет никакой проверки для информации DNS.

Вместо использования TCP, который требует, чтобы обе взаимодействующие стороны выполняли “квитирование” для инициирования связи и проверки идентичности устройств, запросы DNS и ответы используют UDP или протокол датаграмм пользователя. С UDP нет никакой гарантии, что соединение открыто, что получатель готов к приему, или что отправитель является тем, кем они говорит. UDP уязвим для подделки, по этой причине-злоумышленник может отправить сообщение через UDP и притвориться, что это ответ от законного сервера, подделав данные заголовка.

Если резольвер DNS получает поддельный ответ, он принимает и кэширует данные, потому что нет никакого способа проверить, является ли информация точной и поступает из законного источника. DNS был создан на заре интернета, когда единственными сторонами, подключенными к нему, были университеты и научные центры. Не было никаких оснований ожидать, что кто-то попытается распространить поддельную информацию DNS.

Несмотря на эти основные моменты уязвимости в процессе кэширования DNS, атаки отравления DNS не так просты. Поскольку резольвер DNS действительно запрашивает авторитетный сервер имен, у злоумышленников есть только несколько миллисекунд для отправки поддельного ответа до получения реального ответа от авторитетного сервера имен.

Злоумышленники также должны знать или угадать ряд факторов для проведения DNS-атак подмены:

- Какие DNS-запросы не кэшируются целевым DNS- резольверами, чтобы резольвер запрашивал авторитетный сервер имен;

Какой порт DNS-резольвер использует – раньше они использовали один и тот же порт для каждого запроса, но теперь они используют другой, случайный порт каждый раз; - Идентификационный номер запроса;

- К какому авторитетному серверу имен будет обращаться запрос.

Злоумышленники также могут получить доступ к резольверу каким-либо другим способом. Если злоумышленник работает, взламывает или получает физический доступ к резольверу DNS, он может легко изменить кэшированные данные.

В сети порт является виртуальной точкой приема связи. Компьютеры имеют несколько портов, каждый со своим номером, и для компьютеров, чтобы говорить друг с другом, некоторые порты должны быть назначены для определенных видов связи. Например, HTTP-соединения всегда идут на порт 80, а HTTPS всегда использует порт 443.

Спуфинг DNS и цензура

Некоторые правительства намеренно отравили кэш DNS в своих странах, чтобы запретить доступ к определенным веб-сайтам или веб-ресурсам.

Вам будет полезно узнать – ip спуфинг.

Как DNSSEC поможет предотвратить отравление DNS

DNSSEC является сокращением для расширений безопасности системы доменных имен, и это средство проверки целостности данных DNS и происхождения. DNS изначально был разработан без такой проверки, поэтому отравление DNS возможно.

Подобно TLS/SSL, DNSSEC использует криптографию с открытым ключом (способ цифровой подписи данных) для проверки и аутентификации данных. Расширения DNSSEC были опубликованы в 2005 году, но DNSSEC еще не является мейнстримом, оставляя DNS уязвимым для атак.

На видео: Отравление кеша DNS

Спасибо!!!!