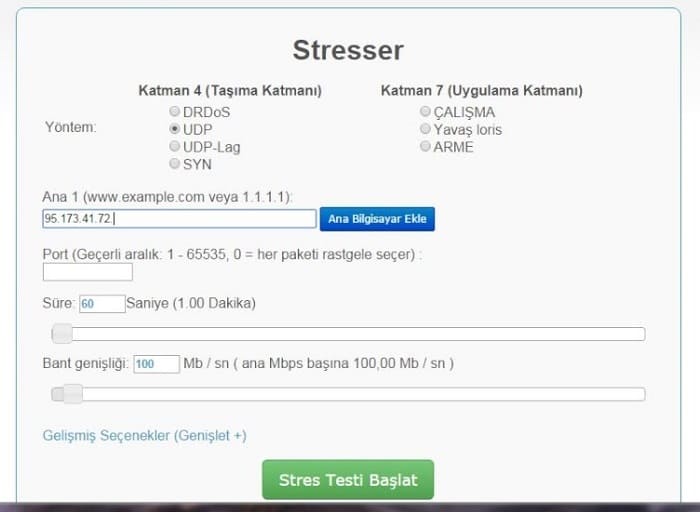

IP stresser – это инструмент, предназначенный для проверки сети или сервера на надежность. Администратор может запустить стресс-тест, чтобы определить, являются ли имеющиеся ресурсы (пропускная способность, ЦП, и т. д.) достаточными для обработки дополнительной нагрузки.

Тестирование собственной сети или сервера является законным использованием stresser. Запуск его против чужой сети или сервера, в результате приводящего к отказу в обслуживании, является незаконным в большинстве стран.

Что такое booter services?

Booters, также известный как booter services, по требованию DDoS (распределенный отказ в обслуживании) услуг атаки, используются предприимчивыми преступниками для того, чтобы «уронить» веб-сайты и сети.

Нелегальное использование IP-стрессоров часто скрывают личность атакующего сервера, с помощью прокси-серверов. Прокси-сервер перенаправляет подключение злоумышленника, маскируя его IP-адрес.

Загрузчики аккуратно маскируются как SaaS (программное обеспечение как услуга), часто с поддержкой электронной почты и учебниками. Пакеты могут предлагать одноразовый сервис, несколько атак в течение определенного периода или даже «пожизненный» доступ. Базовый месячный пакет может стоить всего 19.99$. Способы оплаты могут включать в себя кредитные карты, Skrill, PayPal или биткойн (хотя PayPal отменит расчет, если злонамеренные будут доказаны).

Чем IP-стрессоры отличаются от ботнетов?

Ботнет – это сеть компьютеров, владельцы которых не знают, что их компьютеры заражены вредоносными программами и используются в интернет-атаках. Стрессоры – это услуги DDoS в аренду.

Стрессоры традиционно использовали ботнеты для запуска атак, но по мере того, как они становятся более сложными, они могут похвастаться более мощными серверами, чтобы, как говорят некоторые службы stresser, “помочь запустить атаку”.

Каковы мотивы отказа в обслуживании?

Мотивы, лежащие в основе атак типа “отказ в обслуживании”, многочисленны: skiddies, раскрыть свои хакерские навыки, деловое соперничество, идеологические конфликты, спонсируемый правительством терроризм или вымогательство. Предпочтительными способами оплаты за вымогательство являются PayPal и кредитные карты. Биткойн также используется, потому что он предлагает возможность маскировки личности. Одним из недостатков биткойна, с точки зрения злоумышленников, является то, что меньше людей используют биткойны по сравнению с другими формами оплаты.

Script kiddie, или skiddie, является унизительным термином для относительно низкоквалифицированных интернет-вандалов, которые используют сценарии или программы, написанные другими, чтобы начать атаки на сети или веб-сайты. Они охотятся за относительно известными и простыми в использовании уязвимостями безопасности, часто не задумываясь о последствиях.

Что такое усиление и отражение атаки?

Атаки отражения и усиления используют законный трафик для сокрушения сети или сервера, являющегося целью.

Когда злоумышленник подделывает IP-адрес жертвы и отправляет сообщение третьей стороне, притворяясь жертвой, он называется подделкой IP-адреса. Третья сторона не имеет возможности отличить IP-адрес жертвы от IP-адреса злоумышленника. Он отвечает непосредственно жертве. IP-адрес злоумышленника скрыт как от жертвы, так и от стороннего сервера. Этот процесс называется рефлексией.

Это похоже на то, как нападающий заказывает пиццу в дом жертвы, притворяясь покупателем. Теперь жертва задолжала деньги пиццерии за пиццу, которую они не заказывали.

Усиление трафика происходит, когда злоумышленник заставляет сторонний сервер отправить жертве ответ с максимальным количеством данных. Коэффициент между размерами ответа и запроса как фактор амплификации. Чем больше это усиление, тем больше потенциальное разрушение для жертвы. Сторонний сервер также нарушается из-за объема поддельных запросов, которые он должен обрабатывать. Усиление NTP является одним из примеров такой атаки.

Наиболее эффективные типы атак booter используют как усиление, так и отражение. Сначала злоумышленник подделывает адрес цели и отправляет сообщение третьей стороне. Когда третья сторона отвечает, сообщение отправляется на поддельный адрес цели. Ответ намного больше, чем исходное сообщение, тем самым увеличивая размер атаки.

Роль одного бота в такой атаке сродни роли злобного подростка, который звонит в ресторан и заказывает все меню, а затем запрашивает обратный вызов, подтверждающий каждый пункт меню. Кроме того, номер обратного звонка принадлежит жертве. Это приводит к тому, что целевая жертва получает звонок из ресторана с потоком информации, которую они не запрашивали.

Категории атак типа “отказ в обслуживании”

Атаки на уровне приложений преследуют веб-приложения и часто используют самые изощренные методы. Эти атаки используют слабое место в стеке протоколов уровня 7, сначала устанавливая соединение с целью, а затем исчерпывая ресурсы сервера, монополизируя процессы и транзакции. Их трудно идентифицировать и смягчить. Распространенным примером является HTTP-атака.

Атаки на основе протоколов направлены на использование слабых мест на уровнях 3 или 4 стека протоколов. Такие атаки потребляют все вычислительные мощности жертвы или другие важные ресурсы (например, брандмауэр), что приводит к нарушению работы службы. Например, атаки SYN Flood и Ping смерти.

Объемные атаки посылают большие объемы трафика в попытке заполнить пропускную полосу жертвы. Объемные атаки легко генерировать, используя простые методы усиления, поэтому это наиболее распространенные формы атаки. Флуд, протокол TCP потока, НТП, DNS-усиления – некоторые из примеров таких атак.

Распространенные атаки типа ddos “отказ в обслуживании”

Целью DoS или DDoS атак является потребление достаточного количества ресурсов сервера или сети, чтобы система перестала отвечать на законные запросы:

- SYN Flood: последовательность запросов SYN направляется в систему цели в попытке подавить ее. Эта атака использует слабые места в последовательности соединений TCP, известной как трехстороннее подтверждение.

- Http Flood: тип атаки, в котором HTTP GET или POST запросы используются для атаки на веб-сервер.

- UDP Flood: тип атаки, при которой случайные порты цели перегружены IP-пакетами, содержащими UDP-датаграммы.

- Ping смерти: атаки включают преднамеренную отправку IP-пакетов больше, чем те, которые разрешены протоколом IP. Фрагментация TCP/IP имеет дело с большими пакетами, разбивая их на меньшие пакеты IP. Если пакеты, превышают допустимые 65536 байт, устаревшие серверы часто аварийно завершают работу. Это в значительной степени было исправлено в новых системах. Пинг флуд является современным воплощением этой атаки.

- Атаки по протоколу ICMP: атаки по протоколу ICMP используют тот факт, что каждый запрос требует обработки сервером перед отправкой ответа. Smurf-атака, ICMP-флуд и ping-флуд используют это преимущество, затопляя сервер запросами ICMP, не дожидаясь ответа.

- Slowloris: изобретенный Робертом “RSnake” Хансеном, эта атака пытается сохранить несколько соединений с целевого веб-сервера открытыми, и как можно дольше. В конце концов, дополнительные попытки подключения от клиентов будут отклонены.

- ДНС флуд: злоумышленник конкретного домена DNS-сервера пытается сорвать разрешение DNS для этого домена.

- Teardrop Attack: атака, которая включает в себя отправку фрагментированных пакетов на целевое устройство. Ошибка в протоколе TCP / IP предотвращает сервер от повторной сборки таких пакетов, в результате чего пакеты перекрываются. Целевое устройство аварийно завершает работу.

- Усиление DNS: эта атака на основе отражения превращает законные запросы к DNS (системе доменных имен) серверам в гораздо более крупные, в процессе потребляя ресурсы сервера.

- Усиление NTP: объемная DDoS-атака на основе отражения, в которой злоумышленник использует функциональность сервера протокола сетевого времени (NTP) для подавления целевой сети или сервера с усиленным объемом трафика UDP.

- Отражение SNMP: злоумышленник подделывает IP-адрес жертвы и выполняет несколько запросов SNMP к устройствам. Объем ответов может ошеломить жертву.

- SSDP: атака SSDP – это DDoS-атака на основе отражения, использующая сетевые протоколы UPnP для отправки усиленного трафика целевой жертве.

- Smurf атака: эта атака использует вредоносную программу под названием smurf. Большое количество пакетов протокола ICMP с поддельным IP-адресом жертвы передаются в компьютерную сеть с использованием широковещательного IP-адреса.

- Fraggle Attack: атака, подобная smurf, за исключением того, что она использует UDP, а не ICMP.

Что делать в случае вымогательства DDoS:

- Центр обработки данных и ISP должны быть немедленно проинформированы;

- Оплата выкупа никогда не должна быть вариантом – оплата часто приводит к возрастающим требованиям выкупа;

- Правоохранительные органы должны быть уведомлены;

- Сетевой трафик должен контролироваться.

- Обратиться к компаниям защиты от DDoS-атак.

Варианты смягчения атаки ботнетов:

- Брандмауэры должны быть установлены на сервере;

- Патчи безопасности должны быть актуальными;

- Антивирусное программное обеспечение должно запускаться по расписанию;

- Системные журналы должны регулярно отслеживаться;

- Неизвестным серверам электронной почты не должно быть разрешено распространять SMTP-трафик.

Почему службы booter трудно отследить

Лицо, покупающее эти криминальные услуги, использует внешний интерфейс веб-сайта для оплаты и инструкции, относящимся нападению. Очень часто нет никакого идентифицируемого соединения с бэкэндом, инициирующим фактическую атаку. Таким образом, преступный умысел может быть трудно доказать. Следить за платежами – это один из способов отследить преступных субъектов.