Невольные свидетели гонки вооружений, жертвы утечек данных и пострадавшие от хакерских атак… кто они? Каждый пользователь интернета уязвим. Вы скачиваете продвинутое ПО, чтобы обеспечить комфортный быт, – но облегчаете жизнь анонимам – Интернет-провайдерам, маркетинговым агентствам, конкурентам, мошенникам. Чем опасна утечка информации через DNS-серверы и можно ли от этого защититься?

Безопасная работа онлайн – под вопросом

С системой DNS связана почти вся активность пользователей в сети. Именно при помощи DNS браузер и прочие веб-приложения находят серверы, где работают сайты, которые мы просматриваем. Представьте, что ваша история поиска, просмотров и комментариев доступна общественности. Это ставит под вопрос личные границы пользователя. Что уж говорить о деловых сведениях, которые должны оставаться в тайне! Поэтому сегодня многие организации проводят тестирование, чтобы обнаружить утечку DNS и сохранить целостность корпоративной системы.

Но не все так просто.

5 августа 2021 исследователи компании Wiz.io выступили на конференции по компьютерной безопасности Black Hat USA с сенсационным заявлением. Выяснилось, что нестандартное использование DNS-резолверов (компьютеров, с помощью которых интернет-провайдеры ищут в базе данных узел, соответствующий запросу пользователя), при условии измененного положения DNS-сервисов, ведет к утечке информации в корпоративных сетях. В зону риска попадают провайдеры облачных сервисов, регистраторы доменных имен и хостинги, которые предлагают DNSaaS (DNS-как-услуга). В ловушке оказались провайдеры DNS и их клиенты.

Эксперты Wiz.io провели эксперимент: зарегистрировали DNS-сервер на сервисе Amazon Route 53, который считается надежным средством перенаправить конечных пользователей к приложениям, переводя доменное имя в электронный IP-адрес. Но в результате наблюдали динамический DNS-трафик, запрещенный во внутренних сетях. Получается, что конечные точки связи в Microsoft Windows выдают важную информацию о пользователе при запросе на обновление DNS через уязвимые инсталляции. В ходе утечки информации третьим лицам доступны локальные и глобальные IP-адреса, а также имя компьютера.

Аналитики утверждают, что в ходе эксперимента «подсмотрели» онлайн-активность 15000 организаций, в том числе входящих в рейтинг крупнейших мировых компаний Fortune Global 500. В поле зрения – 45 государственных учреждений США и 85 международных правительственных агентств. Удалось раскрыть внутренние интернет-протоколы IPv6, протокол сетевой аутентификации NTLM / Kerberos.

Эксперимент повторили на базе Google Cloud DNS. Впрочем, исследователи честно признаются, что речь идет о гипотетической утечке DNS через каналы провайдеров-гигантов. С одной стороны, за годы существования уязвимости персональные данные могли попасть в руки любому хакеру. С другой, аналитики не располагают такой информацией и не обвиняют голословно. Фактов утечки не выявлено, но возможностей для этого – масса.

Как сообщает ThreatPost, уже 12 августа Google и Amazon выпустили патч, чтобы справиться с багом, из-за которого хакеры могли получать доступ к конфиденциальным настройкам сети в коммерческих организациях. Однако, когда исследователи Wiz отправили результаты исследования в Microsoft, им ответили, что подобный баг не стоит приравнивать к уязвимостям. Скорее, баг является неправильной конфигурацией, связанной с работой организации через глобальные DNS-резолверы.

Что еще нужно знать об утечке DNS

Киберпреступники используют утечку DNS, чтобы следить за нами. Вот и недавно исследователь в области безопасности, технологий приватности и инженерии Лукаш Олейник в своем блоге рассказал о CNAME Cloaking – подходе, провоцирующем систематичные утечки информации. В процессе исследования Лукашу Олейнику помогали Яна Дымова, Гюнеш Акар и Том ван Гутхем.

Как действует техника CNAME Cloaking? Предположим, у нас есть онлайн-ресурс myprofile.com, на который встраивается трекер для отслеживания действий пользователя. С трекером сайт превращается в xxx.myprofile.com. А субдомен xxx.myprofile.com является вариацией трекингового домена, расположенного на стороннем сервере (yyy.tracker.com). Здесь в игру вступает делегирование домена (указание DNS-серверов), и технически трекер располагается в субдомене сайта. Такая схема обходит защитные механизмы, обеспечивающие конфиденциальность в сети.

Техника CNAME Cloaking изначально использовалась для обхода ограничений в отношении постороннего контента. Но в итоге пострадала информационная безопасность. Лукаш Олейник обнаружил два негативных сценария развития событий.

- CNAME Cloaking провоцируют баги. А сайты злоупотребляют слабыми местами, подвергая опасности ничего не подозревающих пользователей.

- 95% проанализированных сайтов подверглись утечке cookies на внешние серверы, отслеживающие онлайн-активность аудитории. При этом, зачастую данные cookies содержат персональные сведения ничего не подозревающих пользователей.

Что интересно, техника CNAME Cloaking обходит защиту от трекинга и поражает даже такие труднодоступные цели, как браузеры Safari (Apple). Исследователи обнаружили слежку за пользователями среди лидирующих 10000 сайтов в 9.98% случаев. Зафиксировали 13 провайдеров подобных трекинговых сервисов на 10474 онлайн-площадках. В результате 95% сайтов столкнулись с утечкой данных, затронувшей конфиденциальную информацию.

О чем это говорит? Полагаться на защитные технологии по умолчанию – недостаточно. Нужно прибегать к некоторым мерам самому.

Как предотвратить утечку DNS?

Мы подготовили чек-лист средств, призванных не допустить утечку DNS. Не забудьте принять необходимые меры, если вы все еще не сделали этого!

- Установите надежный VPN-сервис.

- Пользуйтесь резолверами для обработки публичных DNS-запросов (по версии TechJury, хорошо себя зарекомендовали в этом отношении Google Public DNS, OpenDNS, Cloudflare1.1.1).

- Настройте файервол так, чтобы допускалось проведение трафика только через VPN-сервис.

- Выбирайте приватные браузеры и расширения.

- Очистите DNS-кэш: так вы убережете себя от разглашения вашей истории просмотра веб-страниц.

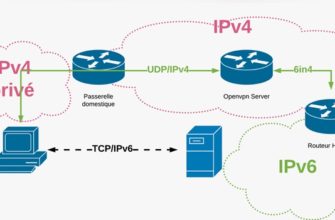

- Если работаете на базе Windows, отключите туннельный адаптер Microsoft Teredo (данная технология приводит к утечкам информации, передавая по сети IPv4 пакеты данных IPv6).

Наконец, помните. Разрешая использовать по умолчанию DNS-серверы ваших интернет-провайдеров, вы делитесь персональными данными и онлайн-активностью с теми, кто предоставляет нам доступ в сеть. Будьте начеку, ведь только вы решаете, кто может видеть ваши конфиденциальные сведения.