Тестирование на проникновение, иначе пентест или этический хакинг, представляет собой авторизованную, разрешенную атаку на компьютерную систему или сеть, которая помогает обнаружить уязвимости, которые могут быть обнаружены и использованы хакерами в реальных атаках. Pen-тестирование может использоваться во всех или различных частях сети, таких как интерфейсы API, внешних/внутренних серверах и т.д. Оно может быть использовано для тестирования брандмауэра и практически всего, что может быть взломано.

Почему тестирование на проникновение так важно?

Многие крупные и малые организации используют тестирование на проникновение в сеть для выявления неизвестных проблем безопасности и обороноспособности. Это неотъемлемая часть любой комплексной оценки рисков. Информация, собранная в результате этих атак, используется для исправления лазеек и улучшения общей сетевой безопасности, прежде чем ими воспользуются злоумышленники.

Кто проводит тестирование на проникновение?

Пентест, как правило, проводится “этическими хакерами”, и большинство из них являются опытными профессионалами. Однако некоторые из них – самоучки и бывшие преступные хакеры, решившие использовать свои навыки во благо.

Типы тестирования на проникновение

Существуют различные методы пентеста, которые используются для достижения различных целей.

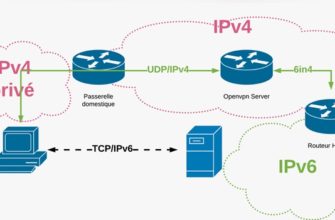

- Тестирование белого ящика. Перед таким тестированием тестер получает подробную информацию о цели. Эта информация может включать IP-адреса, схемы сетевой инфраструктуры, используемые протоколы и исходный код.

- Тестирование черного ящика. Данный вид тестирования ориентирован на активы компании, которые видны только снаружи. Примером может служить тестирование на проникновение сайтов и приложений, почтовые и DNS-серверы и т.д. Во время такой атаки тестер не допускается в здание, где он может получить доступ к серверам компании или компьютерам сотрудников. Атаку необходимо проводить из удаленного места.

- Внутреннее тестирование. Тестер ищет уязвимости в брандмауэре, другими словами то, что может найти хакер, оказавшись внутри системы. Но хакер также может использовать технику социальной инженерии, например, фишинговую ссылку для получения внутреннего доступа.

- Слепое тестирование. Хакеру дается ограниченная информация о компании, обычно только ее название. Это помогает увидеть, как могла бы произойти атака в реальной ситуации.

- Двойное слепое тестирование. Во время этого пентеста сотрудники службы безопасности, которые будут отвечать на атаку, ничего не знают о его проведении, поэтому не могут заранее подготовиться, чтобы остановить атаку быстрее, чем это было бы в реальной ситуации.

- Целевое тестирование. Тестер и команда безопасности общаются друг с другом на каждом этапе атаки. “Атакующий” объясняет специалистам по безопасности свои действия. Это запланированное учебное занятие по защите.

Как проводится тестирование на проникновение?

- Планирование и разведка

На этом этапе этический хакер и компания принимают решение о масштабах, целях, методах и системах, которые будут протестированы. Пентестер собирает дополнительную информацию о сети и выявляет потенциальные уязвимости. - Сканирование

На этапе сканирования пентестер определяет, как сеть или приложение в настоящее время реагируют на попытки вторжения. Это делается с помощью статического и динамического анализа. - Получение доступа

Теперь у тестера есть достаточно информации, чтобы попытаться воспользоваться уязвимостями. Цель, как правило, состоит в том, чтобы проникнуть в систему и украсть конфиденциальные данные, нарушить работу службы или получить доступ администратора. - Поддержание доступа

Как только хакер попал в систему, его задачей теперь является оставаться там столько, сколько это возможно и извлечь наиболее важные данные. В рамках этой атаки хакер может скрыть следы, чтобы остаться анонимным, что включает в себя очистку любых собранных данных, журналов и т.д. - Анализ

Последний шаг – собрать всю информацию об уязвимостях и представить ее в отчете. Затем специалисты по безопасности анализируют и компания предпринимает соответствующие действия для исправления новых уязвимостей и улучшения контроля безопасности.

спасибо