Memcached distributed denial-of-service (DDoS) атака – это тип кибератаки, в котором злоумышленник пытается перегрузить целевую жертву интернет-трафиком. Злоумышленник подделывает запросы к уязвимому серверу UDP memcached*, который затем заполняет жертву интернет-трафиком, потенциально перегружая ресурсы жертвы. В то время как интернет-инфраструктура цели перегружена, новые запросы не могут быть обработаны, и регулярный трафик неспособен получить доступ к интернет-ресурсу, приводящему к отказу в обслуживании.

Memcached – это система кэширования баз данных для ускорения работы веб-сайтов и сетей.

Как работает атака memcached?

Memcached атаки работают аналогично всем DDoS-атакам, таким как усиление NTP и DNS. Атака работает путем отправки поддельных запросов уязвимому серверу, который затем отвечает большим объемом данных, чем первоначальный запрос, увеличивая объем трафика.

Memcached атаки можно рассматривать как злобных подростков, которые звонят в ресторан и говорят «я заказываю все, пожалуйста, перезвоните мне и продиктуйте, весь мой заказ». Когда ресторан запрашивает номер обратного вызова, указанный номер является номером телефона жертвы. Цель получает звонок из ресторана с большим количеством информации, которую они не запрашивали.

Этот метод атаки возможен, потому что memcached серверы имеют возможность работать с использованием протокола UDP. UDP – это сетевой протокол, который позволяет отправлять данные без предварительного получения так называемого подтверждения сетевого процесса, в котором обе стороны соглашаются на обмен данными. UDP используется, потому что целевой хост никогда не спрашивает о том, готовы ли они получать данные, что позволяет отправлять огромное количество данных на целевой объект без их предварительного согласия.

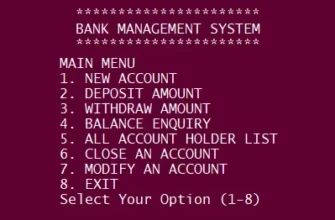

Атака memcached происходит в 4 шага:

- Злоумышленник нагружает открытый сервер memcached.

- Затем подделывает запрос HTTP GET с IP-адресом целевой жертвы.

- Уязвимый memcached сервер, который получает запрос, пытается быть полезным, отвечая, передает ответ цели.

- Целевой сервер или его окружающая инфраструктура неспособны обработать большой объем данных, передаваемых от memcached сервера, приводящего к перегрузке и отказу в обслуживании к законным запросам.

На видео: Как была сделана атака на GitHub | Kali Linux | Memcrashed

Насколько велика может быть атака c усилением memcached

Коэффициент увеличения этого типа атаки действительно ошеломляет. На практике можно стать свидетелями коэффициентов усиления до колоссальных 51 200 x! Это означает, что для 15-байтового запроса может быть отправлен ответ размером 750 КБ. Это представляет огромный фактор усиления и угрозу безопасности для веб-ресурсов, которые не в состоянии выдержать вес этого объема трафика атаки. Имея такой большой коэффициент усиления в сочетании с уязвимыми серверами делает memcached основным вариантом использования для злоумышленников, желающих запустить DDoS против различных целей.

Как можно смягчить атаку memcached

- Отключить UDP – для memcached серверов отключите поддержку UDP, если она не нужна. По умолчанию memcached имеет включенную поддержку UDP, потенциально оставляя сервер уязвимым.

- Брандмауэр memcached – купить фаерволом memcached серверов, системные администраторы могут использовать UDP для memcached при необходимости без воздействия.

- Предотвращение IP-спуфинга – до тех пор, пока IP-адреса могут быть подделаны, DDoS-атаки могут использовать уязвимость для направления трафика в сеть жертв. Предотвращение IP-спуфинга – это более крупное решение, которое не может быть реализовано каким-либо конкретным системным администратором, и оно требует, чтобы поставщики транзитных услуг не позволяли пакетам покидать свою сеть, у которых есть исходный IP-адрес, происходящий вне сети. Другими словами, интернет-провайдеры (ISP), должны фильтровать трафик таким образом, чтобы пакеты, покидающие их сеть, не могли претендовать на то, что они из другой сети. Если бы все крупные транзитные провайдеры реализовали этот тип фильтрации, атаки на основе спуфинга исчезли бы в одночасье.

- Разработка программного обеспечения с уменьшенными UDP-ответами. Другой способ устранения атак усиления – удалить коэффициент усиления для любого входящего запроса. Если данные ответа, отправленные в результате UDP-запроса, меньше или равны исходному запросу, усиление больше невозможно.

Cloudflare фильтрует UDP-трафик на границе сети, устраняя риск, связанный с усилением атак, таких как эта.